IS specialistai įspėja apie naują sukčiavimo schemą: įsilaužėliai pradėjo naudoti suklastotus CAPTCHA testus, kad į „Windows“ kompiuterius įdiegtų kenkėjišką programinę įrangą. Tai signalas naudotojams, kad jie daugiau dėmesio skirtų savo duomenų apsaugai ir būtų atsargūs bendraudami su CAPTCHA testais.

Kaip žinote, standartiniuose CAPTCHA testuose reikalaujama, kad naudotojas atliktų tam tikras užduotis, pavyzdžiui, pasirinktų reikiamus objektus paveikslėlyje arba įvestų teksto simbolius. Tačiau įsilaužėliai pasinaudojo tokiu gerai pažįstamu scenarijumi ir sukūrė suklastotą testo versiją, kuri, užuot patikrinusi, ragina naudotoją atlikti keletą veiksmų klaviatūra, dėl kurių įdiegiamas virusas.

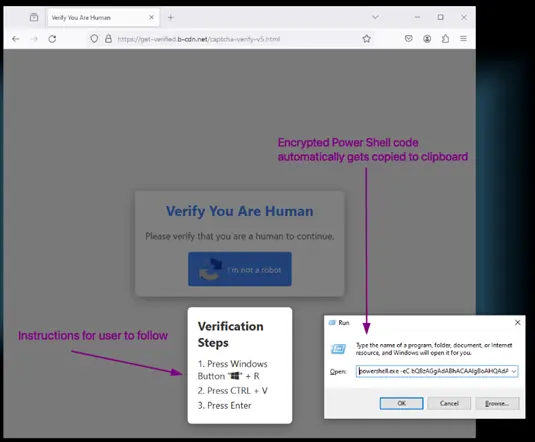

Vietoj tradicinių užklausų suklastota CAPTCHA prašo naudotojo paspausti klavišų kombinaciją „Windows + R“, kuri atveria kompiuterio langą komandoms vykdyti. Toliau testas prašo naudotojo paspausti „CTRL + V“ ir tada įvesties klavišą. Jei naudotojas negalvoja, kas vyksta, jis gali nepastebėti, kad lange vykdoma komanda, aktyvuojanti kenkėjiško „PowerShell“ scenarijaus atsisiuntimą.

Pasak „Palo Alto Networks Unit 42“, kenkėjiškas scenarijus į įrenginį įdiegia „Lumma Stealer infostealer“, skirtą slaptažodžiams, slapukams ir kriptovaliutų piniginės duomenims iš užkrėsto įrenginio pavogti.

Hudson Rock ekspertai taip pat patvirtino, kad lankantis pavojingose interneto svetainėse, kuriose atliekamas suklastotas CAPTCHA testas, į naršyklę automatiškai nukopijuojamas kenkėjiškas scenarijus. Kai naudotojas atlieka siūlomus veiksmus, scenarijus aktyvuojamas, todėl įrenginys užkrečiamas.

Atakų, kuriose naudojami suklastoti CAPTCHA testai, atsiranda ir toliau. Kibernetinio saugumo specialistas Johnas Hammondas iš „Huntress“ pažymėjo, kad praėjusią savaitę bendrovė užfiksavo dar vieną šios grėsmės pasireiškimą.

Suklastoti CAPTCHA testai gali būti platinami apgaulingais el. laiškais ir žinutėmis, todėl yra ypač pavojingi. Vartotojai turėtų būti budrūs ir tikrindami CAPTCHA neatlikti įtartinų veiksmų.