Pažeidžiamos tvarkyklės padeda suklaidinti apsaugos sistemas.

Grupuotė „RansomHub“ pradėjo naudoti naują kenkėjišką programinę įrangą, kuri išjungia EDR sprendimus įrenginiuose, kad apeitų apsaugos mechanizmus ir perimtų visišką sistemos kontrolę. Įrankis, pavadintas „EDRKillShifter“, buvo aptiktas „Sophos“ po nepavykusios atakos 2024 m. gegužės mėn.

EDRKillShifter – tai įkeliamoji programa, leidžianti vykdyti BYOVD (Bring Your Own Vulnerable Driver) ataką, kurios metu naudojant teisėtą, bet pažeidžiamą tvarkyklę padidinamos privilegijos, išjungiamos apsaugos funkcijos ir perimama visiška sistemos kontrolė.

Bendrovė „Sophos“ aptiko 2 skirtingus „EDRKillShifter“ pavyzdžius, abiejuose naudojami viešai prieinami „GitHub“ PoC exploitai. Viename iš pavyzdžių išnaudojama pažeidžiama „RentDrv2“ tvarkyklė, o kitame – „ThreatFireMonitor“ tvarkyklė, kuri yra pasenusio sistemos stebėjimo paketo komponentas. EDRKillShifter taip pat gali įkelti skirtingas tvarkykles, priklausomai nuo įsilaužėlių poreikių.

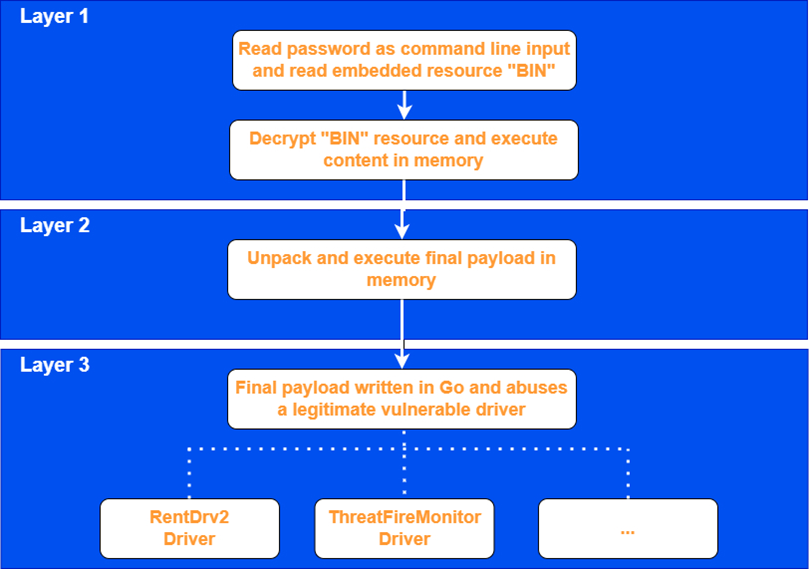

EDRKillShifter vykdymo procesas susideda iš trijų etapų. Pirmiausia užpuolikas paleidžia dvejetainį failą su slaptažodžiu, kad iššifruotų ir įvykdytų atmintyje įterptą BIN išteklių. Tada kodas išskleidžia ir įvykdo galutinį naudingąjį krūvį, kuris įkelia pažeidžiamą tvarkyklę, kad padidintų privilegijas, išjungdamas aktyvius procesus ir EDR sistemas.

Kenkėjiška programa sukuria naują tvarkyklės paslaugą, ją paleidžia ir įkelia tvarkyklę, tada įsijungia į begalinį ciklą, nuolat tikrindama veikiančius procesus ir juos nutraukdama, jei procesų pavadinimai atitinka užšifruotą tikslų sąrašą.

„Sophos“ rekomenduoja į galutinių įrenginių apsaugos produktus įtraukti apsaugą nuo klastojimo, atskirti naudotojo ir administratoriaus privilegijas, kad užpuolikai negalėtų atsisiųsti pažeidžiamų tvarkyklių, ir reguliariai atnaujinti sistemas, nes „Microsoft“ reguliariai atšaukia pasirašytų tvarkyklių, kurios buvo naudojamos ankstesnėse atakose, sertifikatus.